SQL注入攻击是一种常见的网络攻击方式,攻击者利用漏洞在数据库中插入恶意代码,从而获取数据库中的敏感信息,完整删除整个数据库表甚至整个数据库。其中DROP TABLE语句就是一种常见的删除数据库表的方式。因此,本文将围绕droptable语句展开,讲述如何防止SQL注入攻击。

1. 了解SQL注入攻击

在防止SQL注入攻击之前,我们需要先了解SQL注入攻击的原理。SQL注入攻击的核心原理是通过构造恶意参数,注入SQL语句中,进而执行恶意操作,例如删除、更新、查询等操作。而DROP TABLE语句就是其中一种最常见的恶意操作语句,可以完整删除指定的数据库表。

2. 防止SQL注入攻击的措施

防止SQL注入攻击的方法有很多,下面将列举出一些有效的措施。

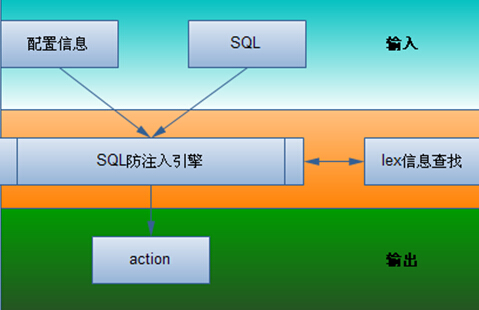

2.1 输入过滤

输入过滤是最常见的防止SQL注入攻击的方法之一。当用户在web表单中输入数据时,可以对用户输入进行安全性检查,过滤掉可能含有SQL注入语句的内容。例如在PHP中,可以使用mysql_real_escape_string()函数对用户输入进行转义处理,以避免直接使用用户输入拼接SQL语句而导致的SQL注入攻击。

2.2 使用参数化查询

参数化查询是一种安全性较高的查询方式。参数化查询可以将由用户输入的参数和SQL语句分离,避免用户输入被拼接到SQL语句中,从而避免SQL注入攻击。例如在Java中,可以使用PreparedStatement对象来实现参数化查询。

2.3 使用ORM工具

ORM工具(Object-Relational Mapping)是一种将关系型数据库映射为对象的框架。ORM框架可以将SQL语句和数据分离,使得SQL注入攻击难以实施。ORM框架还可以提供对象级别的安全性检查,避免恶意用户使用SQL注入攻击将数据删除或更新。例如,Hibernate和MyBatis都是常见的ORM框架。

2.4 检查数据库权限

在防止SQL注入攻击时,必须检查数据库的权限设置。数据库的权限设置应该按照最小化原则,只给特定用户或角色授予必要的访问权限。在数据库权限设置不合理时,恶意用户就有可能使用SQL注入攻击获取到管理员权限,进行删除或修改数据的操作。

2.5 明文储存敏感数据

在开发中,很多人喜欢使用明文方式储存敏感数据,例如用户密码。这种储存方式是不安全的,因为一旦攻击者获得数据库的访问权限,就可以查看明文密码,从而对用户造成严重的威胁。因此,应该采用加密方式储存敏感数据,例如MD5或SHA1等加密算法。

3. 总结

为了防止SQL注入攻击中的droptable语句,我们可以采取一些有效的防范措施,例如输入过滤、使用参数化查询、使用ORM框架、检查数据库权限和储存敏感数据等。这些措施的实施可以避免恶意用户利用SQL注入攻击的漏洞获取敏感信息、完整删除数据库表甚至整个数据库的操作,保障数据的安全性。

QQ客服专员

QQ客服专员 电话客服专员

电话客服专员